在第五代移動通信技術中,5G認證密鑰協商協議(5G-AKA)承擔了5G移動設備的接入認證與密鑰協商功能,是保障5G網絡安全的核心協議。近日,中國科學院軟件研究所在5G-AKA研究中取得重要進展,提出了隱私保護的5G認證密鑰協商協議設計方法,以標準兼容的方式解決了當前5G-AKA存在的隱私安全問題,可為移動通信用戶安全接入提供新一代核心技術。

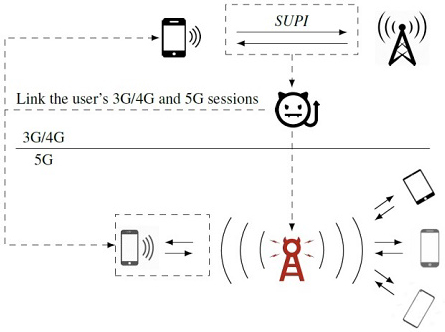

以往研究表明,5G-AKA在隱私保護方面存在安全缺陷,易受鏈接攻擊。攻擊者主動介入無線信道可將同一設備的不同會話進行鏈接、達到追蹤目標用戶的目的,甚至對目標設備實施跨5G/4G-AKA協議鏈接攻擊而泄露用戶身份。為了抵抗鏈接攻擊,學術界提出了各種解決方案,但均不能滿足后向兼容的應用需求。隨著全球5G網絡的商用推進,5G-AKA已得到廣泛應用和部署,如何解決5G-AKA的隱私缺陷成為學術界公開問題。

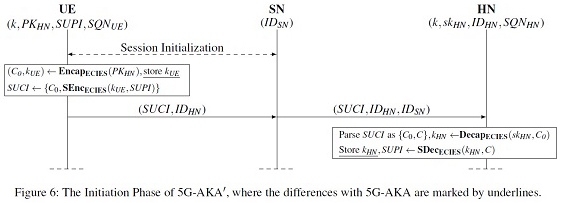

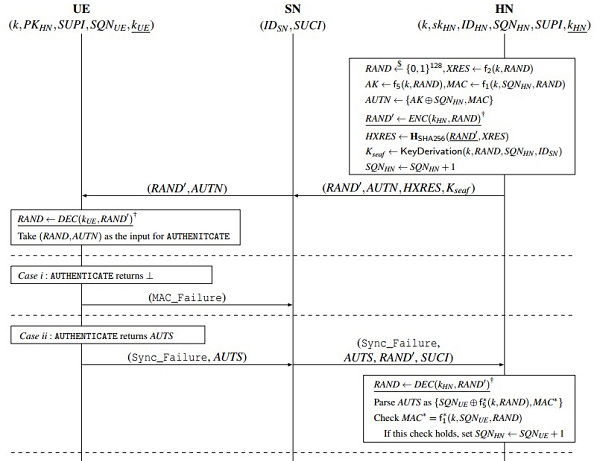

針對這一隱私安全問題,軟件所創新性地提出了基于密鑰封裝機制的隱私保護5G認證密鑰協商協議設計方法,以兼容5G標準的方式設計了5G-AKA’協議,能夠在不更換移動用戶SIM卡、保持5G服務網現行部署的基礎上安全抵抗鏈接攻擊、保護用戶隱私。5G-AKA’不僅具有兼容3GPP標準的設計優勢,而且具有良好的性能優勢(在計算時間上僅引入0.03%的額外開銷、帶寬方面則實現零增長,易于標準化和應用部署)。現行5G端點可由5G-AKA便捷遷移,也可以兼容的方式支持5G-AKA’,其軟件修改只涉及約20代碼行。

科研團隊通過安全協議形式化驗證工具Tamarin,對該協議進行建模和形式化驗證,證明了該協議可達到隱私性、認證性和機密性目標。該設計方法適用于ECIES橢圓曲線集成加密方案和我國SM2橢圓曲線公鑰加密算法,支持現行公鑰密碼標準在5G移動通信系統中的大規模應用,也適用于抗量子安全的密鑰封裝機制,為移動通信接入認證與密鑰協商應對量子計算帶來的安全威脅提供模塊化理論支撐。

相關研究成果以Privacy-Preserving and Standard-Compatible AKA Protocol for 5G為題,發表在國際網絡安全旗艦會議USENIX Security 2021上,這是我國學者首次在國際安全會議上發表關于移動通信安全協議設計的研究成果。

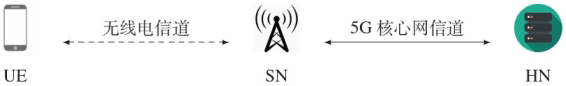

5G通信系統架構

鏈接性攻擊者通過跨協議攻擊獲取目標設備標識符

5G-AKA’協議初始化階段

5G-AKA’協議挑戰-響應階段

粵公網安備 44030902003195號

粵公網安備 44030902003195號